Kali渗透探测

1.渗透探测第一步——情报收集

首先我们用的工具是Kali自带的一款工具——nmap,nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

介绍一下它的命令以及带参数的介绍:

1.1

1 | nmap [ip] //扫描一个ip的所有信息 |

关于要扫描的ip地址,我们就用网上找的一家公司吧

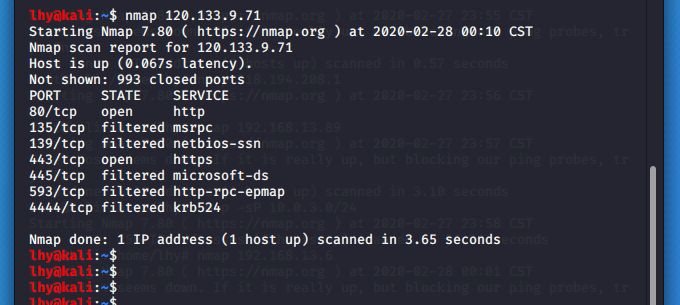

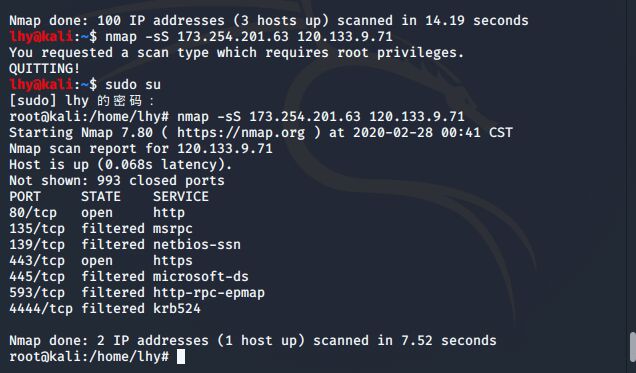

进行nmap扫描:

我们针对与这个ip扫描,可以看到很多这个主机的信息,开放了哪些端口,它的状态以及它的服务,在此我介绍一下它的状态(state):Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。 “所感兴趣的端口表格”是其中的关键。那张表列出端口号,协议,服务名称和状态。状态可能是 open(开放的),filtered(被过滤的), closed(关闭的),或者unfiltered(未被过滤的)。 Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。 filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知 它是 open(开放的) 还是 closed(关闭的)。 closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放。 当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是 unfiltered(未被过滤的) 如果Nmap报告状态组合 open|filtered 和 closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。 当要求进行版本探测时,端口表也可以包含软件的版本信息。当要求进行IP协议扫描时 (-sO),Nmap提供关于所支持的IP协议而不是正在监听的端口的信息。

1.2

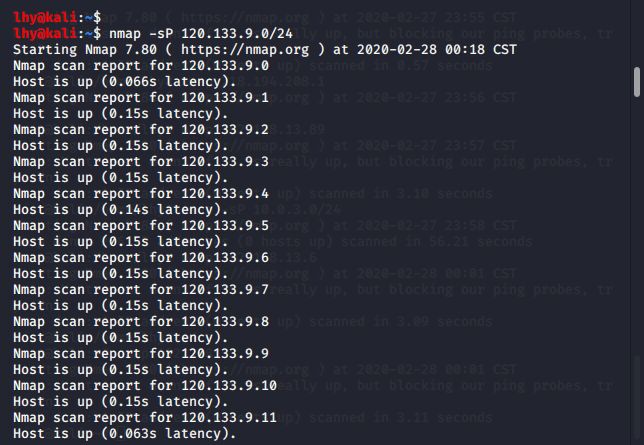

1 | nmap -sP [网段] //扫描在此网段内有哪些主机存活 |

1.3

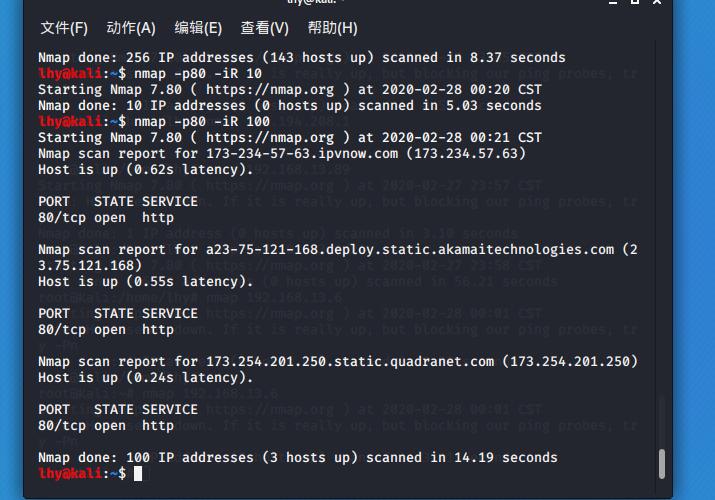

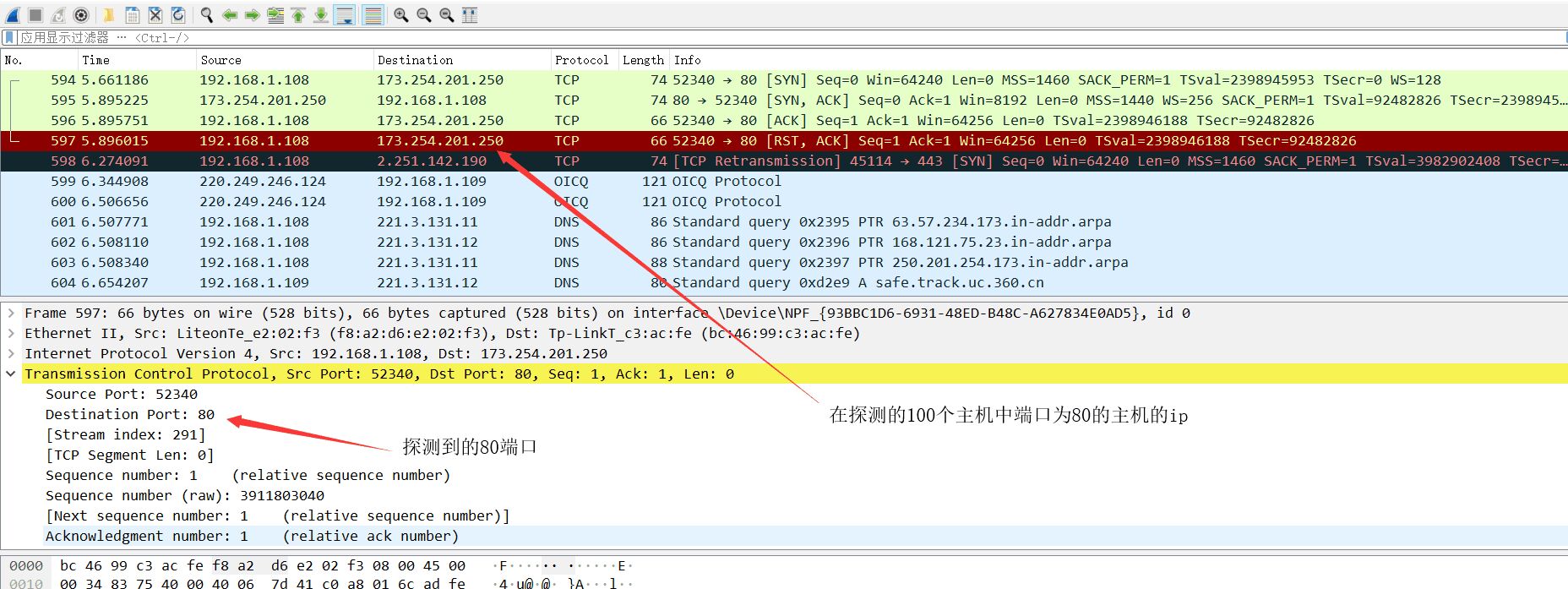

1 | namp -p80 -iR [需要扫描的次数] //利用端口扫描ip |

1.4

1 | nmap -sS [伪造ip] [ip] //伪造ip进行扫描 |

1.5

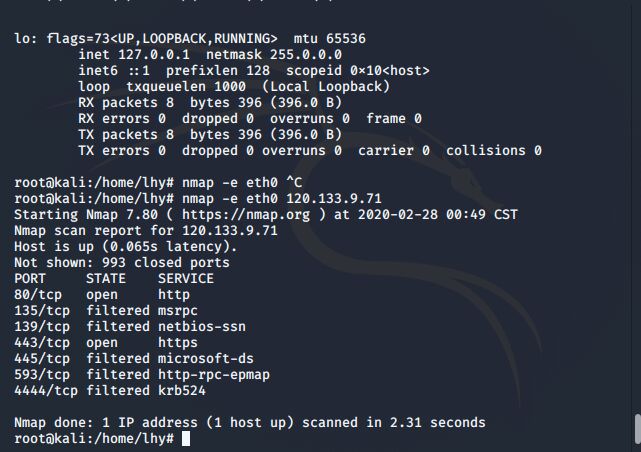

1 | nmap -e [网卡名] [ip] //选择一张网卡进行扫描 |

1.7

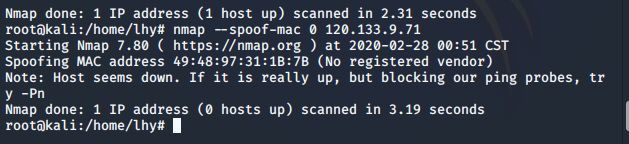

1 | nmap --spoof-mac [伪造的mac地址] [ip] //伪造mac地址进行扫描 |

可能对这个ip扫描的次数过多,对方拒绝了我们的访问,只能换下一个地址了。

1.8

1 | nmap -A [ip] //判断操作系统数据库 |

扫描的比较慢,就不作列出。

1.9

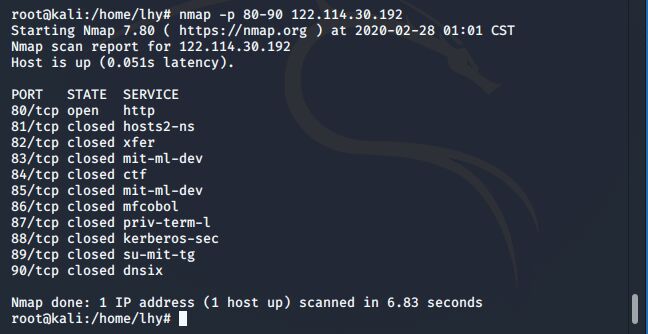

1 | nmap -p [端口号-端口号] [ip] //确定扫描端口范围 |

1.10

1 | nmap -n -sP [网段] //扫描存活的ip 无图 |

1.11

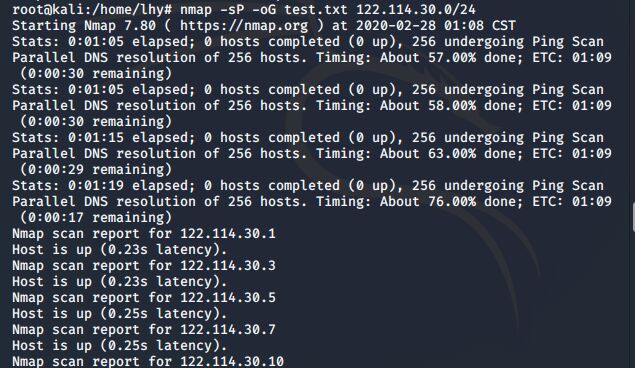

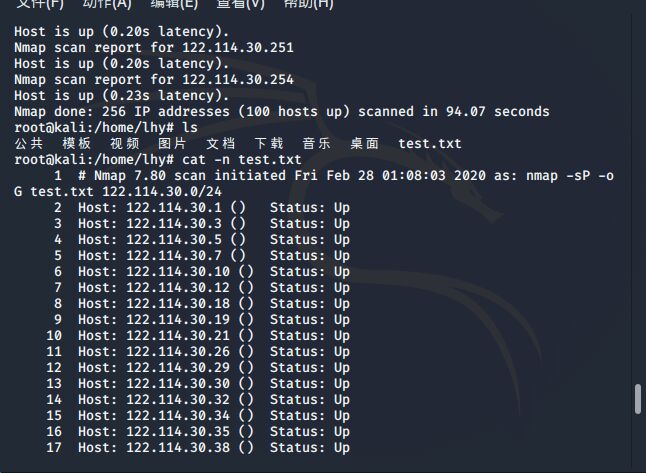

1 | nmap -sP -oG [文件名] [网段] //将此网段内扫描出来的ip地址保存成一个文件 |

1.12

1 | nmap -A -n -iL [存放IP地址的文件名] //将文件中的ip逐个进行扫描 |

与1.11性质差不多 不作列出

1.13

1 | nmap -sS [ip] //使用半链接的方式扫描,不断的消耗服务器的资源 |

这个半链接方式也比较危险,也不作列出,基于半链接我讲一下它的原理。在http协议中,tcp三次握手中,客户端向服务端发出一个request(SYN),然后服务器收到客户端的请求之后,replay(SYN,ACK)给客户端,最后一步是客户端收到了服务端的replay(SYN,ACK)后,再发送给服务端request(ACK)。这就是TCP三次握手的原理。然后半链接的话,没有发出第三次握手给服务端(ACK),让服务端一直处于等待接收的状态,而客户端不仅没有发出第三次握手(ACK),而是不断的发送第一次握手,不断消耗服务器资源,从而导致奔溃。

1.14

1 | nmap -sT [ip] //全链接,完成了tcp三次握手才判断的,要比半链接慢 |

1.15

1 | nmap -sU --reason [ip] //扫描UDP端口 |

Author: 小灰灰

Link: http://xhh460.github.io/2020/02/27/Kali%E6%B8%97%E9%80%8F%E6%B5%8B%E8%AF%95/

Copyright: All articles in this blog are licensed.